domainz.cz

joomla 1.6.3

zpráva od hostingu - napadený web

na základě našeho zjištění došlo k napadení vašeho webu. Pravděpodobně se útočník na váš web dostal přes bezpečnostní chybu v redakčním systému.

Důrazně doporučujeme následující:

1) Zkontrolujte si váš počítač antivirovým programem. Je možné, že jej máte zavirovaný a touto cestou mohl útočník zjistit vaše přístupové údaje k webu.

2) Změňte si všechna hesla k webům, databázím, doménám, e-mailům apod.

3) Zkontrolujte si obsah vašeho webu. Nejlépe uděláte, když obsah celého webu smažete a nahrajete jej znovu. Může se totiž stát, že na vašem webu je umístěn další skrytý škodlivý kód, o kterém nevíme.

4) Nainstalujte si poslední verzi redakčního systému s posledními bezpečnostními aktualizacemi.

Odpověď

Hosting má pravdu. Ú točník se na web dostal bezpečnostní chybou CMS Joomla 1.6.3

byl změněn .htaccess a přidán soubor index.htm, kde vzkaz, že stránky patří "SiTe OwNeD bY DiE_AucH !!". Taková hloupost... Graficky celkem pěkné (obrázek siluety s kapucí), ale co bylo strašné to byla hudba, co se automaticky při načtení stránky přehrávla.

Nalezeny tyto změněné soubory v posledním týdnu:

V souboru error.php nalezena informace:

2012-12-29 17:28:45 - 88.244.221.192 Joomla FAILURE: Invalid password

útočník je podle IP z Turecka.

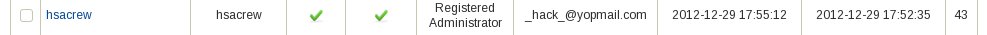

V administraci nalezen user hsacrew

Opatření:

- update joomla na 1.6.6

- změna hesel FTP, MySQL a administrace Joomla

- zablokování usera hsacrew

tato opatření shledána jako nedostatečná, bezpečnostní díra kterou se útočník dostal na web je podle všeho

[20120303] - Core - Privilege Escalation a týká se 2.5.2, 2.5.1, 2.5.0, a všech 1.7.x and 1.6.x releases

|